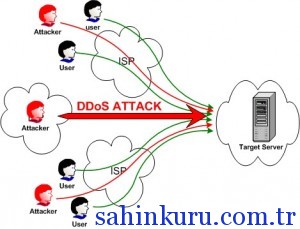

Bu dökümanda “HTTP GET/POST DDoS Saldirilarini” inceleme altina alinmistir.

Bu dökümanda “HTTP GET/POST DDoS Saldirilarini” inceleme altina alinmistir.

DDoS saldirilarinin bir türü olan HTTP GET saldirilari bir ip’den yada birden çok ip’den belli bir web sayfasina yapilan GET talepleriyle olusur.

Özellikle veritabani sorgusu yapan sayfalara yapilan GET istekleri hem apache servisini hemde apache ve php’nin arkasinda çalisan mysql servisine

is yükü yapacaktir. Bu durumda hedef isletim sisteminin load’ini yükselterek sistem sorgulara geç cevap vermesi saglanacaktir. Ardindan ise sunucu down

olacaktir.

Ne apache nede arkada ki mysql “aa bu talep daha önce gelmisti aynisini cevap olarak göndereyim” mantigini güdmezler. Her talebi isleme alirlar ve her islemin

cevabini döndürmeye ugrasirlar.

Asagida ki komut netstat çiktisini alip üzerinde incelemeler yapmakta.

netstat -nt | grep -i “:80″ kismi linux serverinizin 80. portuna talep gönderen ip’leri uniq olmadan listeler.

awk ‘{print $5}’|awk -F”:” ‘{if ($3 != ffff)print $4;else print $1}’ kismi üstte ki komutun output’unu alir ve IPv4 ve IPv6 a göre inceler.

sort -n |uniq -c|sort -nr kismi bir üstteki komutun output’unu alir ve uniq siralama olarak döndürür.

En sonda ki awk komutu ise hangi ip’den kaç adet talep geldigini size : ayiraci ile gösterir.

netstat -nt|grep -i “:80″|awk ‘{print $5}’|awk -F”:” ‘{if ($3 != ffff)print $4;else print $1}’|sort -n |uniq -c|sort -nr|awk ‘{print $1″:”$2}’

Sunucunuza gelen GET taleplerini min to max a göre order by ederek saldiri aninda gerekli ip’leri iptables üzerinden banlayabilirsiniz!

iptables -A INPUT -p tcp -s 10.10.10.10 –dport 80 -j DROP

üstte ki iptables komutu ile netstat çiktisina göre sisteme saldiran ip’leri banlayabilirsiniz. -10.10.10.10 örnek ip’dir.-